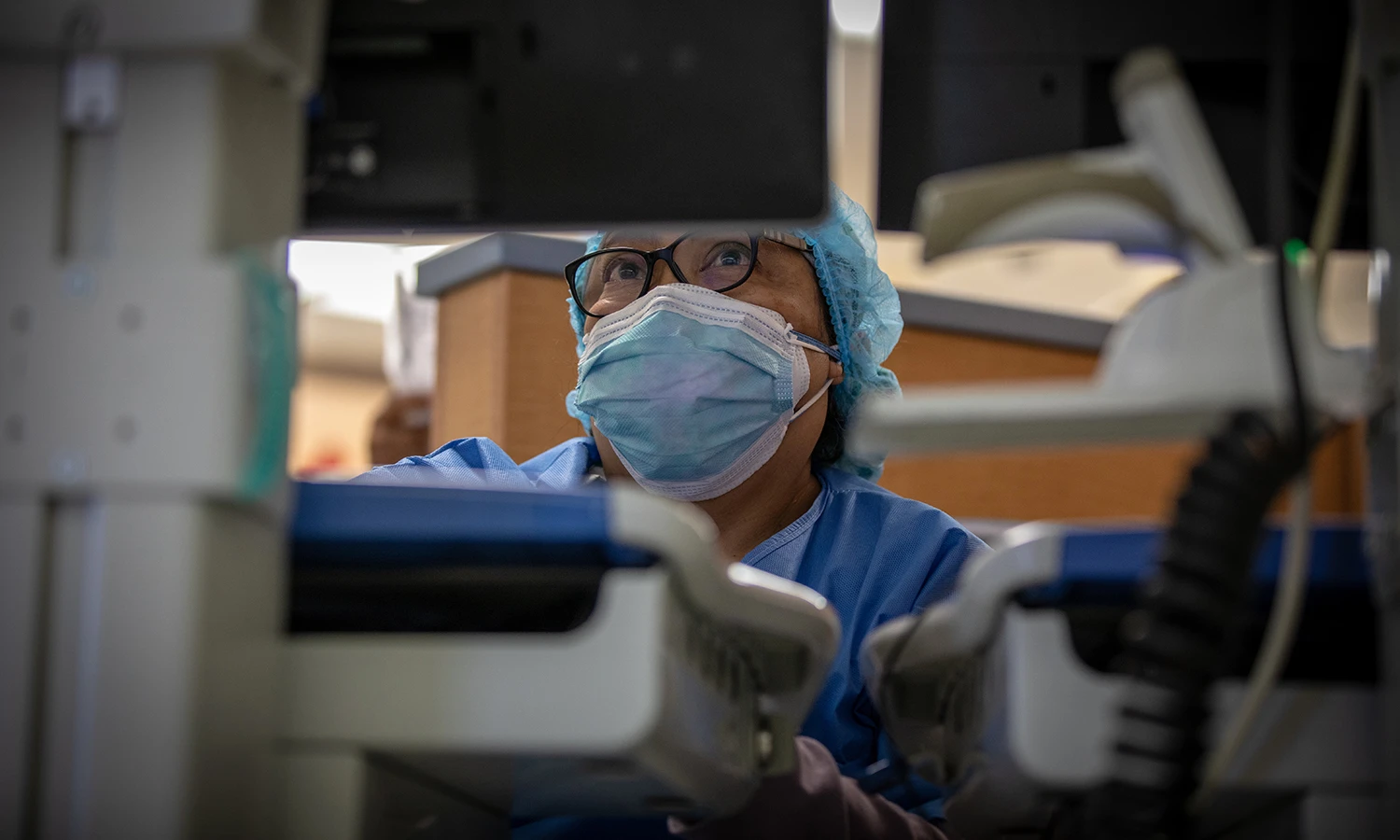

Gootloader恶意软件威胁:金融与医疗行业遭受攻击

key takeaways

- Gootloader恶意软件及其SEO投毒策略正在针对金融和医疗行业。

- 攻击者迅速控制被感染网络,并在4小时内获得提升权限。

- 使用复杂的JavaScript代码进行变形,逃避传统安全机制。

- 此攻击手法已广泛用于最新的网络攻击中,显示出其持续存在的可能性。

- 鉴于针对医疗行业的定向勒索及DDoS攻击激增,相关组织需保持高度警觉。

根据团队的报告,一名“积极的威胁行为者”正在针对金融和医疗行业,利用Gootloader恶意软件及SEO投毒策略进行攻击。攻击的威胁等级被视为严重,因为“这些攻击的潜在危害重大。”

研究员表示:“该威胁行为者展现了快速移动的特征,迅速控制其感染网络,并在不到4小时内获得提升权限。”

Cybereason调查了去年12月发生的一起成功事件,该事件使用了新的Gootloader部署,揭示了一些令人担忧的策略,包括,以诱使受害者下载恶意负载。这些方法在最近的其他攻击中也被使用,突显了持续攻击的可能性。

攻击分析确认了多个层次的混淆,以及“多个JavaScript循环的存在,使得执行 time 更长,这可能是作为反沙箱机制的行为。”

是一种高度规避检测的变种,伪装成合法的JavaScript代码以躲避传统安全机制。Gootloader最初作为Trojan诞生于2014年,2021年转变为恶意软件加载器,并添加了Gootloader的名称。Mandiant将操作者称为,而Sophos则最早称这种变种为“Gootloader”。

研究员指出:“攻击者创建网站或在网上论坛等网站上填充特定关键词和链接,指向托管感染文件的网站。”正如所提到的,威胁行为者利用SEO投毒策略,让其感染页面在互联网浏览器搜索结果中排前,从而看起来像合法站点。

研究团队补充道:“SEO投毒及Google服务滥用最近被大量记录,表明这种感染向量正日益成为威胁行为者的常用手法。”

团队“观察到通过高度混淆的JavaScript文件部署Gootloader,文件大小超过40MB”,以及使用与感染恶意软件相关的假冒搜索引擎广告。

感染过程遵循类似路径:通过上述策略诱使用户下载恶意软件,提示进行ZIP文件解压,进而导致第一和第二阶段负载的执行,最终产生一个大型文件,以迷惑安全工具。

研究员指出,大多数GootloaderPowerShell第二阶段脚本中的域名有一个共同点:“/xmlrpc.php”与VirusTotal关联。该变种背后的行为者常常利用被入侵的WordPress网站作为C2服务器。

在Gootloader感染后,威胁行为者执行了“手动操作”,这导致了进一步部署攻击框架CobaltStrike和SystemBC,“一种利用SOCKS5的代理恶意软件,常在攻击的数据外泄阶段使用。”

这类攻击还利用了DLL劫持“针对VLC MediaPlayer可执行文件。”这些框架在攻击的感染和横向移动阶段使用。

成功感染后,威胁行为者能够远程控制受害者的设备并收集系统信息,然后开始“发现过程”,选取最有价值的目标。Gootloader还使攻击者能够通过定时任务维持持久化、收集数据并保持远程控制。

更重要的是,“攻击者对C2的控制力强,因为针对具体分析的Gootloader负载配置了10个不同的被入侵网站。”[Cybereason的